Yandex Key Management Service

Сервис для управления криптографическими ключами. Используйте ключи, чтобы защитить секреты, личные данные и другую конфиденциальную информацию, которую вы храните в облаке.

Управление ключами

Создавайте и удаляйте ключи, определяйте политики доступа и выполняйте ротацию через консоль, командную строку (CLI) или API.

Шифрование и подпись данных

В KMS реализована симметричная и асимметричная криптография. Используйте REST или gRPC API для шифрования и расшифровки данных небольшого объёма, таких как секреты и локальные ключи шифрования, а также для подписи данных при помощи схем ЭП.

Контроль доступа и безопасность

Вы управляете доступом к зашифрованным данным, а KMS обеспечивает надёжность и физическую безопасность ключей. Доступны аппаратные модули шифрования (HSM).

Интеграция с SDK

Для шифрования данных небольшого размера доступны SDK на Java или Go. Для шифрования данных большего объёма сервис интегрирован с популярными библиотеками для шифрования: AWS Encryption SDK и Google Tink.

Аудит действий с ключами

Проверяйте доступ к зашифрованным данным с помощью логов использования ключей. KMS регистрирует все запросы API, включая действия по управлению ключами и использование ключей для шифрования и расшифровки данных.

Интеграция с другими сервисами

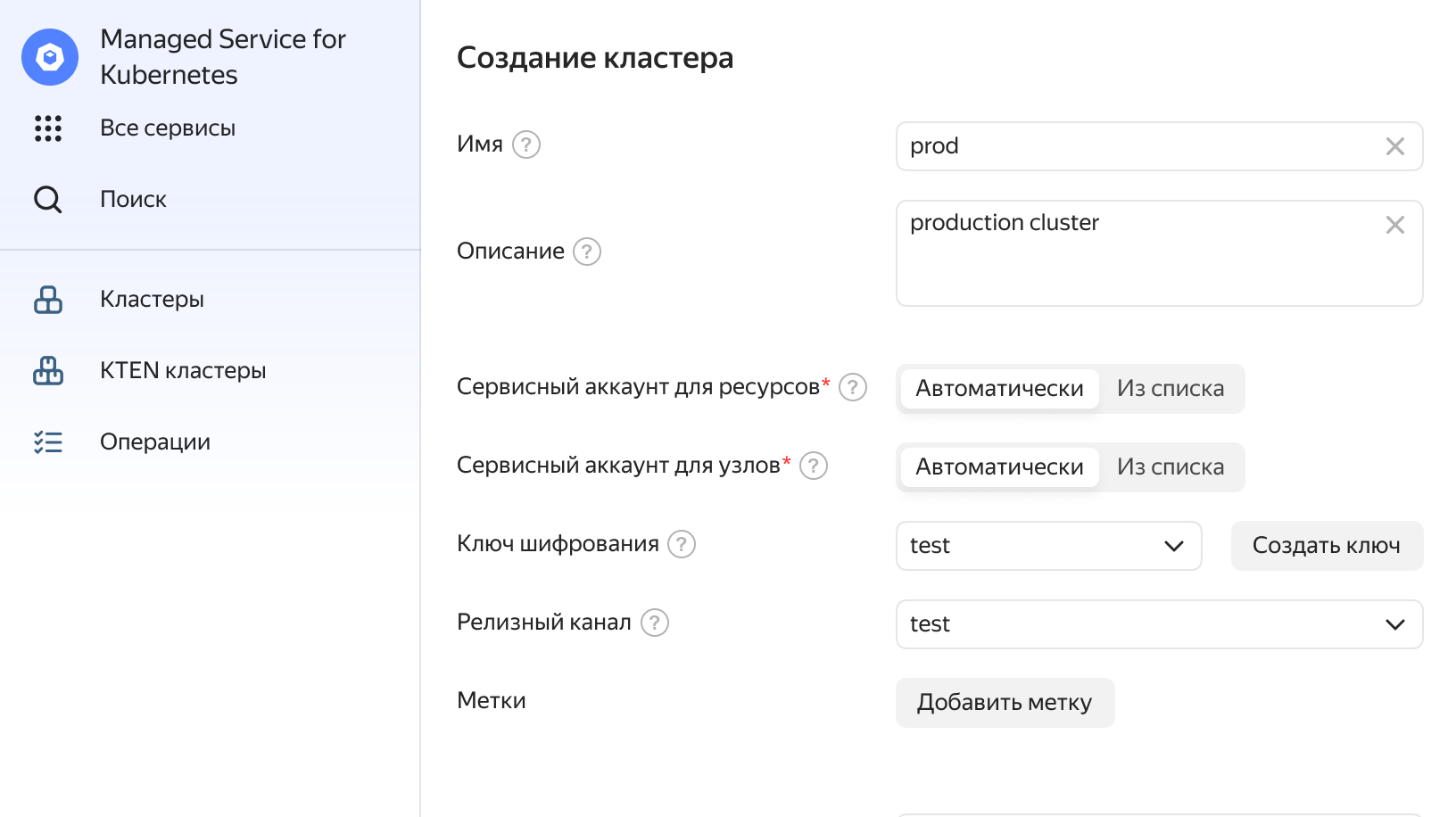

Интеграция с Yandex Lockbox позволяет шифровать секреты с помощью собственных ключей. Также секреты и данные можно защитить при помощи ключей шифрования в Managed Service for Kubernetes.

С чего начать

С чего начать

Зашифруйте секреты Yandex Managed Service for Kubernetes с помощью ключа KMS. Для этого создайте ключ KMS и используйте его при создании кластера Kubernetes.

Научим работать с сервисом

На курсе «Инженер облачных сервисов» вы научитесь создавать отказоустойчивые облачные системы, работать с управляемыми базами данных и контейнерами, изучите основы бессерверных технологий и подходы к созданию защищённой от внешних атак облачной инфраструктуры.

Вопросы и ответы

Что такое криптографический ключ?

Что такое криптографический ключ?

Ключ состоит из набора версий, каждая из которых определяет алгоритм и криптографический материал для операций шифрования или расшифровки данных. При создании ключа создаётся его первая версия, которая становится основной. Она по умолчанию используется в операциях с ключом, если во входных параметрах не указана другая версия.

Какая схема шифрования применяется в Key Management Service?

Какая схема шифрования применяется в Key Management Service?

Как реализовано шифрование и расшифрование на асимметричных ключах?

Как реализовано шифрование и расшифрование на асимметричных ключах?

Какой объём данных можно зашифровать?

Какой объём данных можно зашифровать?

Какие есть возможности для дополнительной защиты?

Какие есть возможности для дополнительной защиты?